-

Πορνογραφία Ανηλίκων

Αποτελεί αδιαμφισβήτητα μια ειδεχθή εγκληματική δραστηριότητα, η οποία τα τελευταία χρόνια λαμβάνει έντονη δραστηριότητα και στη χώρα μας εντείνοντας την προσπάθεια των διωκτικών αρχών για τον περιορισμό του φαινομένου.

Το υλικό πορνογραφίας ανηλίκων, που διακινείται μέσω του Διαδικτύου, μπορεί να είναι σε μορφή φωτογραφιών, βίντεο ή και οποιασδήποτε άλλης μορφής πολυμέσων.

Οι πιο διαδεδομένοι τρόποι προμήθειας – διακίνησης του συγκεκριμένου υλικού είναι οι εξής:

α) Με την χρήση ειδικών Peer-to-Peer (P2P) προγραμμάτων τα οποία καθιστούν δυνατή την ανταλλαγή αρχείων μέσω διαδικτύου.

β) Αποστολή σεσημασμένου υλικού πορνογραφίας ανηλίκων μέσω ηλεκτρονικής αλληλογραφίας (email), ως επισυναπτόμενα αρχεία.

γ) Tέτοιου είδος υλικό φιλοξενείται και σε διάφορους δικτυακούς ιστοτόπους (forum) περιορισμένης πρόσβασης καθόσον απαιτείται συνήθως από τον εκάστοτε χρήστη η δημιουργία λογαριασμού για να εισέλθει.

δ) Με την χρήση ειδικών πλατφόρμων που εξυπηρετούν τον διαμοιρασμό αρχείων, μεταξύ υπολογιστών.

Κάθε χρήστης διαδικτύου κατά την προμήθεια – διακίνηση υλικού πορνογραφίας ανηλίκων μέσω διαδικτύου, αφήνει το ψηφιακό του στίγμα με την μορφή της IP διεύθυνσης, προσδιορίζοντας έτσι μοναδικά την ταυτότητα του, ενώ τελευταίο διάστημα παρατηρούνται φαινόμενα τεχνικής απόκρυψης της ψηφιακής ταυτότητας των χρηστών με την χρήση εξειδικευμένων προγραμμάτων.

Στην ελληνική έννομη τάξη, ως υλικό πορνογραφίας ανηλίκων νοείται η αναπαράσταση ή η πραγματική ή εικονική αποτύπωση, σε ηλεκτρονικό ή άλλο υλικό φορέα, κατά τρόπο που προδήλως προκαλεί γενετήσια διέγερση, καθώς και της πραγματικής ή εικονικής ασελγούς πράξης που διενεργείται από ή με ανήλικο.

Σε βάρος των δραστών της συγκεκριμένης παραβατικής συμπεριφοράς στη Χώρα μας, τυγχάνουν εφαρμογής οι γενικές διατάξεις του Π.Κ., ήτοι τα άρθρα 337 «Προσβολή της γενετήσιας αξιοπρέπειας», 339 «Αποπλάνηση παιδιών», 342 «Κατάχρηση ανηλίκων σε ασέλγεια», 348Α «Πορνογραφία ανηλίκων», 348Β «Προσέλκυση παιδιών για γενετήσιους λόγους», 348Γ «Πορνογραφικές παραστάσεις ανηλίκων» και 351Α Π.Κ. «Ασέλγεια με ανήλικο έναντι αμοιβής» στα πλαίσια της αντιμετώπισης της εν γένει εγκληματικότητας. Ειδικότερα: Το άρθρο 348Α Π.Κ ορίζει ότι:

1) Όποιος με πρόθεση παράγει, διανέμει, δημοσιεύει, επιδεικνύει, εισάγει στην Επικράτεια ή εξάγει από αυτήν, μεταφέρει, προσφέρει, πωλεί ή με άλλον τρόπο δια θέτει, αγοράζει, προμηθεύεται, αποκτά ή κατέχει υλικό παιδικής πορνογραφίας ή διαδίδει ή μεταδίδει πληροφορίες σχετικά με την τέλεση των παραπάνω πράξεων, τιμωρείται με φυλάκιση τουλάχιστον ενός έτους και χρηματική ποινή δέκα χιλιάδων έως εκατό χιλιάδων ευρώ

2) Όποιος με πρόθεση παράγει, προσφέρει, πωλεί ή με οποιονδήποτε τρόπο διαθέτει, διανέμει, διαβιβάζει, αγοράζει, προμηθεύεται ή κατέχει υλικό παιδικής πορνογραφίας ή διαδίδει πληροφορίες σχετικά με την τέλεση των παραπάνω πράξεων δια συστήματος ηλεκτρονικού υπολογιστή ή με τη χρήση διαδικτύου, τιμωρείται με φυλάκιση τουλάχιστον δύο ετών και χρηματική ποινή πενήντα χιλιάδων έως τριακοσίων χιλιάδων ευρώ.

3) Οι πράξεις της πρώτης και δεύτερης παραγράφου τιμωρούνται με κάθειρξη μέχρι δέκα ετών και χρηματική ποινή πενήντα χιλιάδων έως εκατό χιλιάδων ευρώ:

α. αν τελέσθηκαν κατ’ επάγγελμα ή κατά συνήθεια

β. αν η παραγωγή του υλικού της παιδικής πορνογραφίας συνδέεται με την εκμετάλλευση της ανάγκης, της ψυχικής ή της διανοητικής ασθένειας ή σωματικής δυσλειτουργίας λόγω οργανικής νόσου ανηλίκου ή με την άσκηση ή απειλή χρήσης βίας ανηλίκου ή με τη χρησιμοποίηση ανηλίκου που δεν έχει συμπληρώσει το δέκατο πέμπτο έτος». Αν η πράξη της περίπτωσης β’ είχε ως αποτέλεσμα τη βαριά σωματική βλάβη του παθόντος, επιβάλλεται κάθειρξη τουλάχιστον δέκα ετών και χρηματική ποινή εκατό χιλιάδων έως πεντακοσίων χιλιάδων ευρώ αν δε αυτή είχε ως αποτέλεσμα το θάνατο, επιβάλλεται ισόβια κάθειρξη.».

Επιπροσθέτως, ποινικοποιήθηκε και η ζωντανή θέαση σε πραγματικό χρόνο υλικού πορνογραφίας ανηλίκων, μέσω της τεχνολογίας των πληροφοριών και επικοινωνιών, Στο άρθρο 348Β Π.Κ., τιμωρείται με φυλάκιση τουλάχιστον δύο ετών και χρηματική ποινή 50.000 €-200.000 €, όποιος με πρόθεση, μέσω της τεχνολογίας πληροφόρησης και επικοινωνίας, προτείνει σε ενήλικο να συναντήσει ανήλικο, που δεν συμπλήρωσε τα δεκαπέντε έτη, με σκοπό τη διάπραξη σε βάρος του των αδικημάτων των παραγράφων 1 και 2 του άρθρου 339 και 348Α, όταν η πρόταση αυτή ακολουθείται από περαιτέρω πράξεις που οδηγούν στη διάπραξη των αδικημάτων αυτών. Στο άρθρο 348 Γ Π.Κ. , τιμωρείται η εξώθηση ή παράσυρση ανηλίκου, προκειμένου να συμμετάσχει σε πορνογραφικές παραστάσεις ή η διοργάνωση αυτών. Ως πορνογραφική παράσταση νοείται η οργανωμένη απευθείας έκθεση, που προορίζεται για θέαση ή ακρόαση, μεταξύ άλλων και με χρήση της τεχνολογίας των πληροφοριών και επικοινωνιών α) ανηλίκου που επιδίδεται σε πραγματική ή εικονική πράξη γενετήσιου χαρακτήρα και β) των γεννητικών οργάνων ή του σώματος εν γένει, κατά τρόπο που προδήλως προκαλεί γενετήσια διέγερση.

Επισημαίνεται δε ότι, τα αδικήματα που προβλέπονται στο άρθρο 348Α «Πορνογραφία ανηλίκων», 348Β «Προσέλκυση παιδιών για γενετήσιους λόγους», 348Γ «Πορνογραφικές παραστάσεις ανηλίκων», 339 «Αποπλάνηση παιδιών» παρ.1α,1β, και 342 «Κατάχρηση ανηλίκων σε ασέλγεια» παρ.1,2 έχουν συμπεριληφθεί στον κατάλογο των αδικημάτων για τα οποία επιτρέπεται η άρση του απορρήτου (άρθρο 4 του Ν. 2225/1994).

-

Κακόβουλες εισβολές σε δίκτυα (hacking)

Η εισβολή σ’ ένα δίκτυο υπολογιστών, το λεγόμενο hacking, αποτελεί βασικό στοιχείο πολλών διαδικτυακών εγκλημάτων:

Χάκερ (Hacker) ονομάζεται το άτομο το οποίο εισβάλει σε υπολογιστικά συστήματα και πειραματίζεται με κάθε πτυχή τους. Ένας χάκερ έχει τις κατάλληλες γνώσεις και ικανότητες να διαχειρίζεται σε μεγάλο βαθμό υπολογιστικά συστήματα. Συνήθως οι χάκερς είναι προγραμματιστές, σχεδιαστές συστημάτων αλλά και άτομα τα οποία ενώ δεν ασχολούνται επαγγελματικά με τομείς της πληροφορικής έχουν αναπτύξει τέτοιες δεξιότητες και δουλεύουν είτε σε ομάδες (hacking-groups) είτε μόνοι τους. Αν οι πράξεις τους αυτές είναι κακόβουλες αποκαλούνται κράκερ.

Η πρόσβαση ενός hacker στο σύστημα του υποψήφιου θύματός του προϋποθέτει δύο στάδια: ένα προπαρασκευαστικό και ένα κύριο.

Αρχικά στο προπαρασκευαστικό στάδιο ο hacker, συγκεντρώνει πληροφορίες (information gathering) για το σύστημα που επιθυμεί να προσβάλλει και προσπαθεί να αποκτήσει πρόσβαση σ’ αυτό αποκτώντας τους κωδικούς εισόδου (password cracking), αποκτώντας έτσι τα δικαιώματα (privileges) ενός νόμιμου χρήστη του συστήματος.

Στο κύριο στάδιο ο hacker, επιδιώκει την εκπλήρωση των σκοπών για τους οποίους μπήκε παράνομα στο συγκεκριμένο σύστημα και αποχωρεί από αυτό προσπαθώντας να μην αφήσει ίχνη που θα μπορούν να οδηγήσουν στην ανακάλυψη της ταυτότητάς του, ενώ παράλληλα φροντίζει να διατηρήσει την επανεισόδο του στο σύστημα, όποτε πάλι ο ίδιος το επιθυμήσει.

Για καθένα από τα βήματα αυτά του hacker μπορούμε να πούμε τα ακόλουθα :

– H συλλογή πληροφοριών.

Το βήμα αυτό αποτελεί ίσως το βασικότερο σκαλοπάτι στην κλίμακα ενός επιτυχημένου hacking. Όσα περισσότερα γνωρίζει ένας hacker για ένα σύστημα τόσο περισσότερο αυξάνονται οι πιθανότητες που έχει για να εισβάλλει σ’ αυτό χωρίς μάλιστα να γίνει αντιληπτός. Οι πιθανές ερωτήσεις για τις οποίες οι απαντήσεις που θα πάρει θα αποδειχθούν σημαντικές, έχουν να κάνουν συνήθως τόσο με το ανθρώπινο δυναμικό (διαχειριστές, μηχανικούς, χειριστές, χρήστες) του συστήματος όσο και με το ίδιο το σύστημα (hardware, λειτουργικό που χρησιμοποιεί, ενδεχόμενες ιδιομορφίες του κλπ.). Τις πληροφορίες αυτές ο hacker μπορεί να τις πάρει από το ίδιο το σύστημα, την επιχείρηση στην οποία αυτό ανήκει, τους ειδικούς (τεχνικούς, επιστήμονες) των Η/Υ και άλλους συναδέλφους του.

– Εισβολή στο σύστημα: Απόκτηση των κωδικών εισόδου και απόκτηση των δικαιωμάτων ενός νόμιμου χρήστη.

Ένα σύστημα λειτουργεί σωστά από τη στιγμή που ο μηχανισμός αναγνώρισης της ταυτότητας (πιστοποίηση) των νόμιμων χρηστών του είναι αξιόπιστος. Για το λόγο αυτό η εξουδετέρωση του μηχανισμού αυτού αποτελεί το κύριο μέλημα κάθε hacker.

– Ο hacker μέσα στο σύστημα.

Από τη στιγμή που ο hacker θα αποκτήσει πρόσβαση στο σύστημα του στόχου του το τι θα κάνει στη συνέχεια εξαρτάται από το σκοπό για τον οποίο έκανε το hacking. Ανεξάρτητα από το ποιο είναι πάντως το βασικό του κίνητρο είναι βέβαιο πως μεταξύ άλλων θα συγκεντρώσει πληροφορίες και για τη λειτουργία του συστήματος αυτού καθώς και ότι θα προσπαθήσει να εκμεταλλευτεί τις δυνατότητές του και γενικότερα τα δικαιώματα που παρέχονται στους νόμιμους χρήστες του. Κάποιες από τις δυνατότητες που έχει ο hacker είναι να καταστρέψει / διαγράψει στοιχεία και να κλέψει εμπιστευτικά αρχεία και πληροφορίες, να αποκτήσει έλεγχο στο σύστημα και να μεταβάλλει δεδομένα πρόσβασης με σκοπό τον αποκλεισμό χρηστών καθώς και να χρησιμοποιήσει ένα σύστημα για την αποστολή δεδομένων σε τρίτο σύστημα. Ολοκληρώνοντας δε την «επίσκεψή» του θα προσπαθήσει να εξαφανίσει τα ίχνη της και παράλληλα να αφήσει «ανοικτή την πόρτα» και για μελλοντικές ανάλογες δραστηριότητες στο ίδιο σύστημα.

-

Μέθοδοι επιθέσεων

Η επιτυχημένη εισβολή έχει να κάνει και με τις μεθόδους επίθεσης (hacking attacks) που χρησιμοποιούν οι χάκερς. Μερικές μέθοδοι επίθεσης είναι οι εξής:

– Sniffer: Μία μέθοδος επίθεσης των χάκερς έχει να κάνει με τη χρήση των λεγομένων sniffers (“λαγωνικά”). Το sniffer είναι ένα μικρό πρόγραμμα το οποίο χωρίς να γίνεται αντιληπτό εισχωρεί σ’ ένα σύστημα όπου ψάχνει και αναλύει τα αρχεία του με σκοπό τη συλλογή συγκεκριμένων πληροφοριών τις οποίες διαβιβάζει στη συνέχεια στον χρήστη του.

– Denial of service (DoS attack): οι χάκερς τρέχουν πολλαπλά προγράμματα με αυτοματοποιημένη αποστολή μηνυμάτων και εντολών τα οποία βομβαρδίζουν το δίκτυο με δεδομένα και έτσι το υπερφορτώνουν ώστε να αδυνατεί να ανταποκριθεί.

– Distributed denial of service (DDoS attack): Οι χάκερς με τη χρήση δουρείων ίππων αποκτούν τον έλεγχο πολλών υπολογιστών ανυποψίαστων χρηστών. Σε μία δεδομένη στιγμή συντονίζουν όλους τους υπολογιστές να απαιτήσουν δεδομένα και υπηρεσίες από ένα συγκεκριμένο σύστημα, το οποίο και φυσικά μετά από την υπερβολική ζήτηση που αντιμετωπίζει, καταρρέει.

– DNS Spoofing: Στην περίπτωση αυτή ο hacker τροποποιεί το Domain Name Code το οποίο είναι η αριθμητική, δυαδικά ψηφιοποιημένη διεύθυνση του site, έτσι ώστε να την αντιλαμβάνεται και ο υπολογιστής και να ανταποκρίνεται στην εντολή. Οπότε οι χρήστες ζητώντας μία ιστοσελίδα με αλλοιωμένη την αριθμητική της διεύθυνση (numerical address), θα βρεθούν σε άλλη ιστοσελίδα αυτόματα. Αυτό μπορεί να σημαίνει απώλεια εσόδων για την ιστοσελίδα που δεν κατόρθωσε να επισκεφτεί ο χρήστης τελικά αλλά και με τη δημιουργία ενός ακριβούς αντιγράφου κάποιας ιστοσελίδας (mirror site) να εκμαιεύσει o hacker ευαίσθητα προσωπικά δεδομένα που ο χρήστης πιστεύει ότι δίνει στην αληθινή ιστοσελίδα που ζήτησε.

– Packet Sniffers: στην ουσία είναι προγράμματα που επιτρέπουν στο χρήστη να προσλαμβάνει και να ερμηνεύει πακέτα πληροφοριών που διακινούνται στο διαδίκτυο. Κάθε πληροφορία που κοινοποιείται σε ένα δίκτυο υπολογιστών (όνομα χρήστη, κωδικός εισόδου, e-mail κλπ.) μεταφράζεται σε πακέτα, τα οποία στέλλονται στο δίκτυο. Το Internet λειτουργεί κυρίως με το Ethernet πρωτόκολλο μετάδοσης. Όταν λοιπόν κάποιος στείλει ένα πακέτο στο Ethernet, κάθε μηχάνημα στο δίκτυο βλέπει το πακέτο. Κάθε πακέτο που αποστέλλεται μέσω διαδικτύου έχει μία Ethernet κεφαλή/μία αριθμητική διεύθυνση, ώστε να είναι βέβαιο οτι η σωστή μηχανή παίρνει τη σωστή πληροφορία. Κάθε μηχάνημα εντοπίζει τα πακέτα δεδομένων με τη δική της διεύθυνση. Όμως το Ethernet packet sniffer είναι λογισμικό που επιτρέπει στο hacker ή το διαχειριστή του δικτύου κανονικά να υποκλέπτει πληροφορίες, οι οποίες δεν προορίζονται για τη διεύθυνσή του.

– Δούρειοι Ίπποι (Trojans): Τα προγράμματα αυτά είναι κερκόπορτες σε ένα σύστημα υπολογιστή. O hacker μεταμφιέζει τον ίππο σε ένα άλλο πρόγραμμα, όπως για παράδειγμα παιχνίδι, ώστε να ξεγελαστεί ο χρήστης και να κατεβάσει και να εγκαταστήσει το πρόγραμμα. Μόλις ο ίππος εγκατασταθεί στον υπολογιστή του θύματος, ο hacker αποκτά πρόσβαση στο σκληρό δίσκο ή στο e-mail του χρήστη. Κρύβοντας προγράμματα ώστε να τρέξουν αργότερα ο hacker μπορεί να αποκτήσει πρόσβαση και σε άλλα συστήματα ή και να πραγματοποιήσει DDoS επιθέσεις. Ο απλούστερος ίππος αντικαθιστά τα μηνύματα που εμφανίζονται όταν ζητείται ένα συνθηματικό από τον χρήστη. Oι χρήστες παρέχουν τα ονόματα χρήστη και τους κωδικούς πρόσβασης πιστεύοντας ότι συνδέονται στο σύστημα, ενώ στην ουσία αυτά καταγράφονται από τον ίππο προς χρήση του hacker.

– Ιοί και σκουλήκια (Virus and Warms): Τα σκουλήκια και οι ιοί είναι αυτοαναπαραγόμενα προγράμματα, τα οποία μπορούν να εξαπλώνονται σε ευρεία κλίμακα σε όλο το διαδίκτυο. Συνήθως οδηγούν στην καταστροφή και δυσλειτουργία συστημάτων και αρχείων. Τα σκουλήκια αντιγράφονται από υπολογιστή σε υπολογιστή χωρίς να απαιτούν τη συμβολή κανενός άλλου προγράμματος ή αρχείου.

-

Κακόβουλο λογισμικό

Ένα λογισμικό χαρακτηρίζεται ως κακόβουλο όταν βάσει των προθέσεων του προγραμματιστή το λογισμικό που προκύπτει διαθέτει τις απαιτούμενες εντολές προκειμένου να βλάψει ένα υπολογιστικό σύστημα.

Κατηγορίες του κακόβουλου λογισμικού είναι οι ακόλουθες:

– Ιός (Virus): Ένας ιός υπολογιστών είναι ένα κακόβουλο πρόγραμμα υπολογιστή, το οποίο μπορεί να αντιγραφεί χωρίς παρέμβαση του χρήστη και να “μολύνει” τον υπολογιστή χωρίς τη γνώση ή την άδεια του χρήστη του. Ο αρχικός ιός μπορεί να τροποποιήσει τα αντίγραφά του ή τα ίδια τα αντίγραφα μπορούν να υποστούν από μόνα τους τροποποίηση, όπως συμβαίνει σε έναν μεταμορφικό ιό. Ένας ιός μπορεί να διαδοθεί από έναν υπολογιστή σε άλλους, παραδείγματος χάριν από ένα χρήστη που στέλνει τον ιό μέσω δικτύου ή του Διαδικτύου, ή με τη μεταφορά του σε ένα φορητό μέσο αποθήκευσης, όπως δισκέτα, οπτικό δίσκο ή μνήμη flash USB. Μερικοί ιοί δημιουργούνται για να προξενήσουν ζημιά στον υπολογιστή, στον οποίο εγκαθίστανται, είτε με την καταστροφή των προγραμμάτων του είτε με τη διαγραφή αρχείων ή με τη μορφοποίηση (format) του σκληρού δίσκου. Μερικές, μάλιστα, φορές, δημιουργούν σε συγκεκριμένο τομέα του σκληρού δίσκου τέτοια καταστροφή, ώστε να είναι αδύνατη η ανάκτηση ολόκληρου του περιεχομένου του. Άλλοι δεν έχουν ως σκοπό να προκαλέσουν οποιαδήποτε ζημία, αλλά απλά γνωστοποιούν την παρουσία τους με την εμφάνιση στην οθόνη κειμένου, βίντεο, ή ηχητικών μηνυμάτων, μερικές φορές αρκετά χιουμοριστικών. Όμως, ακόμη και αυτοί οι “καλοκάγαθοι” ιοί μπορούν να δημιουργήσουν προβλήματα στο χρήστη υπολογιστών: Καταλαμβάνουν τη μνήμη που χρησιμοποιείται από τα κανονικά προγράμματα και, κατά συνέπεια, προκαλούν συχνά ασταθή συμπεριφορά του συστήματος και μπορούν να οδηγήσουν σε κατάρρευσή του (system crash). Επιπλέον, πολλοί ιοί είναι, εγγενώς, γεμάτοι προγραμματιστικά σφάλματα, τα οποία πιθανόν να οδηγήσουν στην κατάρρευση των υπολογιστικών συστημάτων και στην απώλεια δεδομένων. Τέλος, ένα μεγάλο ποσοστό των ιών δεν έχει σκοπό την καταστροφή των δεδομένων του χρήστη ή την παρενόχλησή του, αλλά την κλοπή προσωπικών του δεδομένων ή την εισαγωγή του υπολογιστή-στόχου σε κάποιο παράνομο δίκτυο (botnet) χωρίς τη συγκατάθεση του χρήστη.

– Δούρειος Ιππος (Trojan): είναι κακόβουλο λογισμικό που χρησιμοποιεί το στοιχείο της παραπλάνησης. Λογισμικό αυτού του είδους παριστάνει ότι είναι χρήσιμο για τον υπολογιστή αλλά στην πραγματικότητα μέσα από αυτό κάποιοι εγκληματίες καταφέρνουν να κλέψουν σημαντικά αρχεία ή να αποκτήσουν τον έλεγχο του συστήματος. Τις περισσότερες φορές το συγκεκριμένο λογισμικό δεν έχει στόχο τη μόλυνση του υπολογιστή, δηλαδή δεν αναπαράγεται, και για αυτό τα προγράμματα αυτά δεν χαρακτηρίζονται και επίσημα ως ιοί.

– Σκουλήκι (Worm): είναι κακόβουλο λογισμικό το οποίο μπορεί να μεταδοθεί άμεσα με τη χρήση κάποιας δικτυακής υποδομής όπως τα τοπικά δίκτυα ή μέσω κάποιου μηνύματος e-mail. Η ικανότητά του να πολλαπλασιάζεται αυτόματα στο σύστημα στο οποίο βρίσκεται του δίνει τη δυνατότητα να αποστέλλει προσωπικά δεδομένα ή κωδικούς πρόσβασης, ώστε αυτός που θα κάνει την επίθεση να έχει πρόσβαση στη σύνδεση δικτύου. Τέλος, ένα άλλο αρνητικό χαρακτηριστικό είναι ότι επιβαρύνουν το δίκτυο, φορτώνοντάς το με άχρηστη δραστηριότητα.

– Rootkit: είναι λογισμικό το οποίο μπορεί να ανήκει πολύ εύκολα σε οποιαδήποτε από τις παραπάνω κατηγορίες. Αυτό το λογισμικό έχει την ιδιαιτερότητα να κρύβει κάποια κακόβουλα προγράμματα ώστε να μη γίνονται ορατά από το λογισμικό ασφαλείας. Αυτά τα προγράμματα κάποιες φορές λειτουργούν προστατευτικά για τους χάκερ διαγράφοντας τις πληροφορίες του εισβολέα.

-

Επιθέσεις σε δικτυακούς τόπους

Διακρίνονται σε δύο κατηγορίες:

– Επιθέσεις αλλοίωσης περιεχομένου. Σε αυτήν την περίπτωση παρατηρείται αλλοίωση του περιεχομένου της αρχικής σελίδας της ιστοσελίδας, και αντικατάσταση αυτής (deface) με άλλη της οποίας το περιεχόμενο μπορεί να είναι π.χ. χιουμοριστικό ή προπαγανδιστικό. Όταν ο ιδιοκτήτης του δικτυακού τόπου αντιληφθεί ότι έχει υποστεί μια τέτοια επίθεση, θα διορθώσει τις προβληματικές σελίδες από εφεδρικά αρχεία. Το κρίσιμο ζήτημα, σ’ αυτή την περίπτωση, είναι ο χρόνος που θα απαιτηθεί για την επιδιόρθωση. Αν οι ζημιές που προκλήθηκαν είναι μεγάλες, ίσως να χρειαστεί ο δικτυακός τόπος να παραμείνει εκτός δικτύου για μεγάλο χρονικό διάστημα. Το πλήγμα, που θα δεχθεί η εταιρεία, όταν ο δικτυακοί της τόπος, που ομολογουμένως αποτελεί την εικόνα της προς εξωτερικούς συνεργάτες και υποψήφιους πελάτες, πέσει θύμα μιας τέτοιας επίθεσης, είναι τεράστιο.

– Επιθέσεις άρνησης υπηρεσίας (DDOS attacks). Ονομάζονται γενικά οι επιθέσεις εναντίον ενός υπολογιστή, ή μιας υπηρεσίας που παρέχεται, οι οποίες έχουν ως σκοπό να καταστήσουν τον υπολογιστή ή την υπηρεσία ανίκανη να δεχτεί άλλες συνδέσεις και έτσι να μην μπορεί να εξυπηρετήσει άλλους πιθανούς πελάτες.

-

Διαδικτυακή πειρατεία

Ως διαδικτυακή πειρατεία, χαρακτηρίζεται η παράνομη διακίνηση, διάθεση και πώληση έργων πνευματικής ιδιοκτησίας (συνήθως ακουστικού ή οπτικοακουστικού περιεχομένου αλλά και βιβλία και κείμενα, φωτογραφίες, ψηφιακά παιχνίδια κ.α.), χωρίς προηγουμένως να εξασφαλίζονται τα απαραίτητα δικαιώματα χρήσης και εκμετάλλευσής τους. Όταν αναφερόμαστε στην παραβίαση πνευματικών δικαιωμάτων εννοούμε τη χρήση έργων που προστατεύονται από πνευματική ιδιοκτησία, με παράλληλη καταπάτηση των αποκλειστικών δικαιωμάτων του κατόχου, όπως αυτά της αναπαραγωγής, διανομής, προβολής ή εκτέλεσης του κατοχυρωμένου έργου ή της δημιουργίας παράγωγων έργων, χωρίς την άδεια του κατόχου των πνευματικών δικαιωμάτων. Ο τελευταίος είναι συνήθως μία εκδοτική ή άλλη εταιρεία που εκπροσωπεί τον δημιουργό.

Ο όρος «διαδικτυακή πειρατεία» αναφέρεται συγκεκριμένα σε δραστηριότητες εμπορικής φύσεως – όχι απαραίτητα από πρόθεση του παραβάτη. Παρόλο που κάποιοι διαδικτυακοί πειρατές αποκτούν έσοδα από αυτή τη δραστηριότητα, πολλοί άνθρωποι εμπλέκονται σε τέτοιες ενέργειες για άλλους – μη εμπορικούς – σκοπούς, συντελώντας όμως εξίσου στην παραβίαση των δικαιωμάτων πνευματικής ιδιοκτησίας, με ότι αυτό συνεπάγεται (π.χ. οικονομική ζημία των κατόχων δικαιωμάτων πνευματικής ιδιοκτησίας, συρρίκνωση της καλλιτεχνικής παραγωγής, απώλεια θέσεων εργασίας κλπ).

Οι βασικές μορφές της διαδικτυακής πειρατείας σήμερα, μπορούν να συνοψιστούν στις ακόλουθες δύο:

– Μέσω ομότιμων δικτύων ανταλλαγής ψηφιακών αρχείων (peer to peer-P2P).

– Μέσω διαφόρων διαδικτυακών φόρουμ, ιστοτόπων και σελίδων κοινωνικής δικτύωσης, που προσφέρουν πρόσβαση σε συνδέσεις απευθείας κατεβάσματος (direct downloading) ή ζωντανής ροής βίντεο (streaming).

-

Πειρατεία λογισμικού

Ο όρος πειρατεία λογισμικού, αναφέρεται στην αναπαραγωγή ή στη διάθεση προγραμμάτων ηλεκτρονικού υπολογιστή, τα οποία προστατεύονται από τους νόμους περί πνευματικών δικαιωμάτων, χωρίς τη γραπτή συναίνεση του δημιουργού τους. Αν και οι εταιρείες παραγωγής λογισμικού εφαρμόζουν στα προϊόντα τους διάφορα τεχνολογικά μέτρα για να αποτρέψουν την αντιγραφή ή χρήση τους από πολλούς υπολογιστές, οι hackers (crackers) πάντα βρίσκουν τεχνικές για να παρακάμψουν τα μέτρα αυτά. Χρησιμοποιώντας την τεχνική “cracking” έχουν τη δυνατότητα να απενεργοποιούν τους κωδικούς, τα κλειδιά ή ό,τι άλλο χρησιμοποιείται για την προστασία των προγραμμάτων. Ακόμα και αν δεν έχουν εξειδικευμένες γνώσεις για να «σπάσουν» (crack) ένα πρόγραμμα, μπορούν να χρησιμοποιήσουν έτοιμο λογισμικό «crack», που διατίθεται ελεύθερα στο Διαδίκτυο και έχει τη δυνατότητα να απενεργοποιεί τα μέτρα προστασίας των εταιρειών παραγωγής λογισμικού.

-

Απάτες

Η απάτη στο συμβατικό κόσμο είναι ένα από τα πιο συνηθισμένα εγκλήματα. Η εμφάνιση, όμως, και ανάπτυξη του Διαδικτύου, μεγιστοποίησε τις δυνατότητες για διάπραξη νέων μορφών απάτης. Βασική αρχή στις απάτες που διαπράττονται μέσω Διαδικτύου είναι να πείσουν το θύμα να καταβάλλει ένα μικρό, αρχικό χρηματικό ποσό, με σκοπό να εξασφαλίσει ένα πολύ μεγαλύτερο στο μέλλον (π.χ. νιγηριανές απάτες) ή γενικότερα να πείσουν το θύμα για την ασφάλεια των διαδικτυακών συναλλαγών με σκοπό στη συνέχεια να του αποσπάσουν μεγάλα χρηματικά ποσά (απάτες με πιστωτικές κάρτες κ.ά.).

Οι κυριότερες μορφές διαδικτυακής απάτης είναι οι ακόλουθες:

α) Ισπανικό Λόττο

– Η εν λόγω μορφή απάτης πραγματοποιείται με τη μαζική αποστολή μηνυμάτων ηλεκτρονικής αλληλογραφίας σε τυχαίους χρήστες του διαδικτύου. Τα μηνύματα αυτά τους ενημερώνουν ότι έχουν κερδίσει ένα μεγάλο χρηματικό ποσό της τάξεως εκατομμυρίων δολαρίων σε ηλεκτρονική κλήρωση του διαδικτύου, στην οποία όμως ποτέ δεν δήλωσαν συμμετοχή.

– Οι δημιουργοί των μηνυμάτων αυτών, για να γίνουν πιστευτοί, χρησιμοποιούν παραπλήσια ονόματα μεγάλων εταιρειών (π.χ. Microsoft, Yahoo κλπ) και συνοδεύουν τα μηνύματα που αποστέλλουν με πλαστά πιστοποιητικά όσον αφορά την υποτιθέμενη ηλεκτρονική κλήρωση.

– Η απάτη έγκειται στο γεγονός ότι ζητούν από τους υποτιθέμενους νικητές την προπληρωμή κάποιων φόρων ή/και εξόδων εκταμίευσης των χρημάτων, ποσό που συνήθως είναι της τάξης των μερικών χιλιάδων δολαρίων.

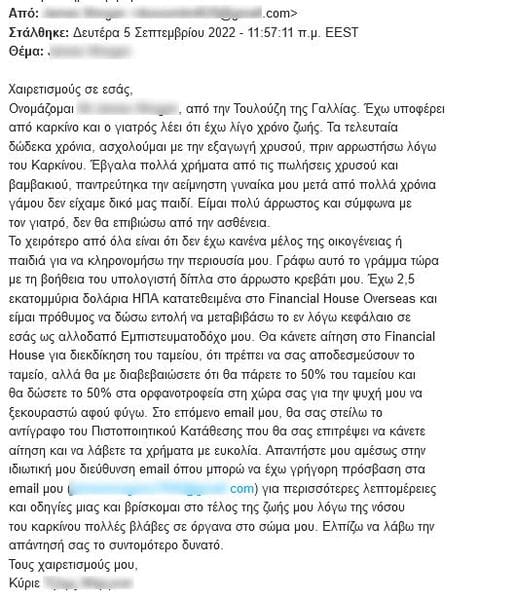

β) «Απάτες 419» ή «Νιγηριανές Απάτες»

– Αποτελεί μία έτερη μορφή διακίνησης μηνύματος με απατηλό περιεχόμενο. Στις περιπτώσεις αυτές αποστέλλονται, μηνύματα σε τυχαίους χρήστες του διαδικτύου, με τα οποία τους πληροφορούν ότι κάποιος κάτοχος ιδιαίτερα μεγάλης περιουσίας έχει αποβιώσει και είτε δεν υφίσταται κανείς κληρονόμος και ο παραλήπτης του μηνύματος έχει επιλεγεί ούτως ώστε να κληρονομήσει αυτός την περιουσία, είτε κάποιος κληρονόμος (συνήθως πρώην υψηλόβαθμο στέλεχος της νιγηριανής κυβέρνησης) χρειάζεται τη βοήθειά του παραλήπτη για να μεταφέρει ένα υψηλό χρηματικό ποσό (π.χ. 30 εκατ. δολάρια), έναντι υψηλής υποσχόμενης αμοιβής (ποσοστό επί του κεφαλαίου), το οποίο δεν μπορεί να διοχετευτεί εκτός της χώρας με το όνομα του δικαιούχου/αποστολέα του mail.

– Σε πρώτη φάση, ζητούν από το υποψήφιο θύμα τη συγκατάθεσή του και την παροχή στοιχείων που αφορούν στους τραπεζικούς του λογαριασμούς και οποιωνδήποτε πληροφοριών κρίνονται απαραίτητα για την πραγματοποίηση των συναλλαγών. Πολλές φορές και ύστερα από απαίτηση του θύματος, προσκομίζονται και έγγραφα, τα οποία δείχνουν αυθεντικά και επίσημα, εξαλείφοντας έτσι κάθε αμφιβολία του θύματος. Από τη στιγμή λοιπόν που το θύμα θα ανταποκριθεί, αρχίζει μια ατελείωτη διαδικασία ανταλλαγής mail, τηλεφωνημάτων και επιστολών κάνοντάς τον να πιστεύει ότι βρίσκεται πολύ κοντά στην απόκτηση του εν λόγω ποσού. Ακριβώς όμως πριν την τελική μεταβίβαση των χρημάτων εμφανίζεται κάποιο προσωρινό πρόβλημα (έκτακτος φόρος, απρόβλεπτο τέλος, πληρωμή κάποιου ενδιάμεσου υπαλλήλου, κ.τ.λ.) και ζητείται από το θύμα να καταβάλλει το ποσό, το οποίο φυσικά θα του επιστραφεί με την ολοκλήρωση της συναλλαγής.

γ) Απάτες με πιστωτικές κάρτες

Η χρήση πιστωτικών καρτών στο Διαδίκτυο, για τη διεκπεραίωση πάσης φύσεως συναλλαγών (π.χ. μέσω του ηλεκτρονικού εμπορίου), έχει δημιουργήσει νέες δυνατότητες για τη διάπραξη εγκλημάτων. Η μη αυτοπρόσωπη παρουσία του αγοραστή και η άγνωστη ταυτότητα του πωλητή (ή υποψήφιου απατεώνα) έχουν συμβάλει στην αύξηση των περιπτώσεων απάτης, με την χρήση πιστωτικών καρτών στο Διαδίκτυο.

Οι απάτες αυτής της μορφής πραγματοποιούνται με την αλίευση (phising) στο διαδίκτυο των ευαίσθητων προσωπικών δεδομένων και κυρίως στοιχεία τραπεζικών λογαριασμών, προκειμένου να επιτευχθεί η παράνομη μεταφορά χρημάτων σε λογαριασμούς μελών τους που βρίσκονται στην Ελλάδα ή οι χρεώσεις πιστωτικών καρτών πολιτών μέσω του διαδικτύου για αγορές διάφορων προϊόντων. Αυτή η μέθοδος πραγματοποιείται κυρίως ως ακολούθως:

– Είτε κάποιος κακόβουλος χρήστης του διαδικτύου δημιουργεί μια πλασματική ιστοσελίδα και με αυτόν τον τρόπο καταφέρνει να συγκεντρώνει στοιχεία κι αριθμούς πιστωτικών καρτών χρηστών του διαδικτύου, οι οποίοι έχοντας εξαπατηθεί, νομίζουν ότι πρόκειται για κάποιο διαδικτυακό κατάστημα και κάνουν τις αγορές τους.

– Είτε επιτήδειοι καταφέρνουν να αποκτούν φυσική πρόσβαση στα στοιχεία πιστωτικών καρτών πολιτών, σημειώνοντας αυτά και εν συνεχεία τα χρησιμοποιούν σε διαδικτυακές αγορές, καθώς για τις αγορές αυτές δεν είναι απαραίτητη η φυσική κατοχή της πιστωτικής κάρτας, παρά μόνο τα στοιχεία αυτής.

– Είτε οι χρήστες του διαδικτύου δίνουν οι ίδιοι άθελά τους τα στοιχεία σε κακόβουλους χρήστες του διαδικτύου. Ειδικότερα, ο ανυποψίαστος πολίτης λαμβάνει μήνυμα ηλεκτρονικού ταχυδρομείου από Πιστωτικό Ίδρυμα, στο οποίο τηρεί λογαριασμό, με το οποίο του ζητείται να συμπληρώσει τα στοιχεία του (ονοματεπώνυμο, αριθμός λογαριασμού και πιστωτικής κάρτας κλπ), για λόγους π.χ. ενημέρωσης των αρχείων της τράπεζας, ειδάλλως ο λογαριασμός του θα κλείσει. Το μήνυμα, μέσω υπερσυνδέσμου, τους οδηγεί σε μια πλασματική ιστοσελίδα της τράπεζας, με αποτέλεσμα ο πολίτης να πείθεται και να χορηγεί τα επίμαχα στοιχεία.

δ) Spamming- Scamming

Η λέξη «Spam» περιγράφει τη μαζική αποστολή μηνυμάτων ηλεκτρονικού υπολογιστή (e-mails), τα οποία έχουν συνήθως απρόκλητο και εμπορικό χαρακτήρα, και αποστέλλονται αδιακρίτως. Όταν ο στόχος του αποστολέα των μηνυμάτων αυτών είναι να εξαπατήσει τον αποδέκτη και να χρησιμοποιήσει με κακόβουλο τρόπο τα δεδομένα που θα υποκλέψει, τότε έχουμε να κάνουμε με τη διαδικασία του «Scamming». Πρόκειται για τον πλέον διαδεδομένο τρόπο δράσης σε πολλά είδη ηλεκτρονικών οικονομικών εγκλημάτων (ισπανικό λόττο, phishing, εικονικές θέσεις εργασίας στο εξωτερικό, διαφημίσεις για χάσιμο βάρους κ.τ.λ.). Επιπλέον, η μαζική αποστολή κακόβουλων μηνυμάτων γίνεται και προς κινητά τηλέφωνα, σε μια εποχή που οι χρήστες των smartphones αυξάνονται ραγδαία.

ε) Phising προσωπικών στοιχείων

Το «phishing» πραγματοποιείται συνήθως με τη αποστολή μαζικών spam e-mails, τα οποία υποτίθεται ότι αποστέλλονται από κάποια υπαρκτή και νόμιμη εταιρεία (τράπεζα, ηλεκτρονικό κατάστημα, υπηρεσία ηλεκτρονικών πληρωμών κ.λπ.), σε μία προσπάθεια να παραπλανήσει τον παραλήπτη και να του αποσπάσει απόρρητα προσωπικά και οικονομικά δεδομένα. Στη συνέχεια, οι εγκέφαλοι της απάτης χρησιμοποιούν τα στοιχεία αυτά για την πραγματοποίηση αξιόποινων πράξεων. Συγκεκριμένα, ο αποστολέας απαιτεί ο παραλήπτης να ενημερώσει ή να επαληθεύσει άμεσα κάποια προσωπικά στοιχεία του για λόγους ασφαλείας, όπου στο τέλος οδηγείται μέσω συνδέσμων σε κάλπικες ιστοσελίδες, οι οποίες και μιμούνται στο μέγιστο τις επίσημες. Τα κέρδη των δραστών παγκοσμίως υπερβαίνουν το 1 δις ευρώ σε ετήσια βάση.

στ) Pharming

Η διαδικασία «pharming» αποτελεί μια παραλλαγή του «phishing». Περιγράφει την παρέμβαση τρίτων στον DNS εξυπηρετητή (DNS server) μιας ιστοσελίδας που στόχο έχει την ανακατεύθυνση του προγράμματος περιήγησης σε άλλες ψεύτικες ιστοσελίδες. Το pharming μπορεί να πραγματοποιηθεί επιφέροντας αλλοίωση:

– του «host» file ενός Η/Υ: με αποτέλεσμα την ανακατεύθυνση ενός ονόματος χώρου σε ψευδή προορισμό.- του «router» ενός δικτύου LAN: με την αλλοίωση των ρυθμίσεων ή ακόμη και του firmware ενός router, ο δράστης μπορεί να πετύχει την ανακατεύθυνση ενός ονόματος χώρου για όλους τους Η/Υ του δικτύου.- ενός DNS server: οι δράστες αποκτούν πρόσβαση σε έναν κεντρικό DNS Server, αλλοιώνοντας την κίνηση όλων των χρηστών του διαδικτύου που εξυπηρετείται από αυτούς.

Με πιο απλά λόγια, όταν ο χρήστης του διαδικτύου πληκτρολογεί την ιστοσελίδα κάποιου διαδικτυακού καταστήματος και εν αγνοία του, μεταφέρεται σε έναν ψεύτικο ιστότοπο, ο οποίος προσομοιάζει την πραγματική ιστοσελίδα του εν λόγω καταστήματος που έχει δημιουργηθεί για να παραπλανήσει το χρήστη. Στη συνέχεια, ο δράστης υφαρπάζει τα προσωπικά στοιχεία που ο ανυποψίαστος χρήστης θα καταχωρήσει κατά τη διαδικασία της συναλλαγής (ονοματεπώνυμο, κωδικοί πιστωτικών καρτών, κ.τ.λ.) προκειμένου να τα χρησιμοποιήσει με κακόβουλο τρόπο.

ζ) Πυραμιδικά Συστήματα Εργασίας

Στις απάτες που διαπράττονται μέσω διαδικτύου, συμπεριλαμβάνονται και τα διαδικτυακά πυραμιδικά συστήματα εργασίας από το σπίτι. Πρόκειται για απάτες που υπόσχονται υψηλές αμοιβές και ασυνήθιστα υψηλά κέρδη από επενδύσεις που στην πραγματικότητα δεν υφίστανται. Τελικά, το σύστημα καταρρέει, αφού οι επενδυτές δεν πληρώνονται ούτε τα υποσχόμενα μερίδια ούτε τις προσυμφωνημένες αποδόσεις, με αποτέλεσμα να χάνουν και την αρχική τους επένδυση.

η) Προσφορά θέσεων εργασίας

Η παγκόσμια οικονομική κατάσταση έχει φέρει στο προσκήνιο ένα ακόμη είδος απάτης. Πρόκειται για απατηλές διαδικτυακές αγγελίες που αναρτώνται σε ιστοσελίδες εύρεσης εργασίας ή αποστέλλονται μέσω e-mail στο θύμα και περιγράφουν ιδιαίτερα ελκυστικές θέσεις εργασίας συνήθως στο εξωτερικό, ενώ οι δράστες δεν διστάζουν να δημιουργήσουν ιστοσελίδα της εταιρίας-εργοδότη, στην οποία αναρτούν πληροφορίες για την απατηλή αγγελία προκειμένου να γίνουν ακόμη πιο πειστικοί. Ζητείται από τους ανυποψίαστους υποψήφιους εργαζόμενους να γνωστοποιήσουν τα προσωπικά τους στοιχεία, ακόμη και να αποστείλουν αντίγραφα εγγράφων τους, όπως το δίπλ